Οι ειδικοί αποκαλύπτουν ακόμη μια εκστρατεία κατασκοπείας της Κίνας με στόχο τη Νοτιοανατολική Ασία

Επιχείρηση κατασκοπείας στον κυβερνοχώρο βρίσκεται σε εξέλιξη καθώς εντοπίστηκαν ύποπτοι δεσμοί με την Κίνα που στοχεύουν κυβέρνηση της Νοτιοανατολικής Ασίας που βρίσκεται στη διαδικασία ανάπτυξης λογισμικού υποκλοπής spyware σε συστήματα Windows, ενώ καταφέρνει να ξεφεύγει από τα ραντάρ των αρχών για περισσότερα από τρία χρόνια.

“Σε αυτήν την εκστρατεία, οι επιτιθέμενοι χρησιμοποίησαν το σύνολο των exploits και των loader του Microsoft Office με τεχνικές αντι-ανάλυσης και αντι-εντοπισμού σφαλμάτων για να εγκαταστήσουν μια προηγουμένως άγνωστη backdoor ευπάθεια στα μηχανήματα των θυμάτων”, ανέφεραν ερευνητές από την Check Point Research σε μια έκθεση που δημοσιεύθηκε σήμερα.

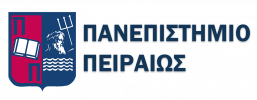

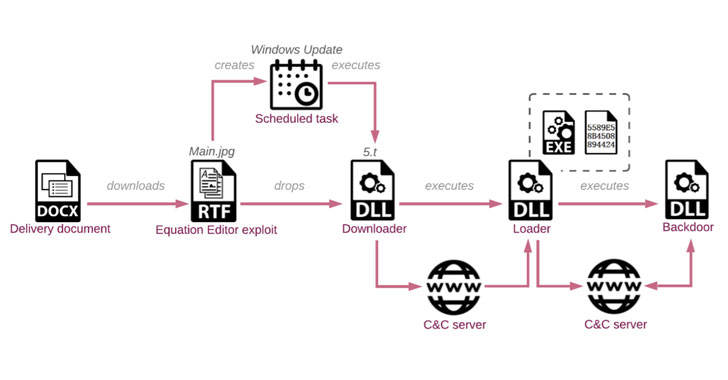

Η αλυσίδα μόλυνσης λειτουργεί στέλνοντας ψευδή έγγραφα, πλαστοπροσωπώντας άλλες οντότητες εντός της κυβέρνησης, σε πολλά μέλη του Υπουργείου Εξωτερικών, τα οποία, όταν ανοίγουν, ανακτούν ένα πρόσβαση διαχειριστή από τον διακομιστή του εισβολέα που περιέχει ένα κρυπτογραφημένο πρόγραμμα λήψης. Το πρόγραμμα λήψης, με τη σειρά του, συλλέγει και εξάγει πληροφορίες συστήματος σε έναν απομακρυσμένο διακομιστή, ο οποίος στη συνέχεια αποκρίνεται με έναν shellcode loader.

Η χρήση αντιγράφων νόμιμων επίσημων εγγράφων ως εργαλείο επίθεσης υποδηλώνει επίσης ότι “οι επιτιθέμενοι έπρεπε πρώτα να επιτεθούν σε άλλο τμήμα εντός της πολιτείας στόχου, κλέβοντας και άλλα έγγραφα για χρήση ως εργαλείου επίθεσης εναντίον του Υπουργείου Εξωτερικών”, δήλωσε ο Lotem Finkelsteen, επικεφαλής των πληροφοριών απειλής στο Check Point.

Ο τελευταίος σύνδεσμος στην επίθεση περιλαμβάνει τον loader που δημιουργεί σύνδεση με τον απομακρυσμένο διακομιστή για λήψη, αποκρυπτογράφηση και εκτέλεση ενός patch που ονομάζεται “VictoryDll_x86.dll” που είναι ικανό να εκτελεί λειτουργίες αρχείων, να συλλαμβάνει στιγμιότυπα οθόνης, να δημιουργεί και να τερματίζει διαδικασίες όπως και να τερματίζει το μολυσμένο μηχάνημα.

Το Check Point όπως αναφέρει αντίπαλος κατέβαλε σημαντική προσπάθεια στην απόκρυψη της δραστηριότητάς του αλλάζοντας την υποδομή πολλές φορές από την ανάπτυξή του το 2017, με το backdoor να λαμβάνει το δικό του δίκαιο μερίδιο των αναθεωρήσεων για να το κάνει πιο ανθεκτικό στην ανάλυση και τη μείωση των ποσοστών ανίχνευσης σε κάθε στάδιο.