Οι ερευνητές στον τομέα της κυβερνοασφάλειας περιέγραψαν ένα ελάττωμα υψηλής σοβαρότητας στο στοιχείο KCodes NetUSB που είναι ενσωματωμένο σε εκατομμύρια συσκευές routers τελικού χρήστη από πολλές εταιρείες και μεταξύ άλλων η Netgear, η TP-Link, η Tenda, η EDiMAX, η D-Link και η Western Digital.

Το KCodes NetUSB είναι μια λειτουργική μονάδα πυρήνα Linux που επιτρέπει σε συσκευές σε τοπικό δίκτυο να παρέχουν υπηρεσίες που βασίζονται σε USB μέσω IP. Εκτυπωτές, εξωτερικοί σκληροί δίσκοι και μονάδες flash που είναι συνδεδεμένες σε ενσωματωμένο σύστημα που βασίζεται σε Linux (π.χ. δρομολογητής) και διατίθενται μέσω του δικτύου χρησιμοποιώντας το πρόγραμμα οδήγησης.

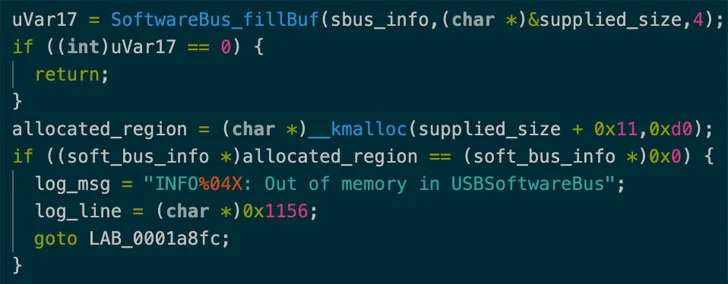

Το ελάττωμα ασφαλείας παρακολουθείται ως CVE-2021-45608 (βαθμολογία CVSS: 9,8) καθώς σχετίζεται με μια ευπάθεια buffer overflow, η οποία, εάν εκμεταλλευτεί επιτυχώς, μπορεί να επιτρέψει στους εισβολείς να εκτελέσουν κώδικα εξ αποστάσεως στον πυρήνα και να εκτελέσουν κακόβουλες δραστηριότητες της επιλογής τους, σύμφωνα με μια αναφορά που μοιράστηκε το SentinelOne.

Αυτό είναι το πιο πρόσφατο σε μια σειρά από ευπάθειες NetUSB που έχουν διορθωθεί τα τελευταία χρόνια. Τον Μάιο του 2015, ερευνητές από το SEC Consult αποκάλυψαν ένα άλλο ελάττωμα buffer overflow (CVE-2015-3036) που θα μπορούσε να οδηγήσει σε denial of service (DoS) ή εκτέλεση κώδικα.

Στη συνέχεια, τον Ιούνιο του 2019, η Cisco Talos αποκάλυψε λεπτομέρειες για δύο αδυναμίες στο NetUSB (CVE-2019-5016 και CVE-2019-5017) που θα μπορούσαν να επιτρέψουν σε έναν εισβολέα να αναγκάσει ακατάλληλα επιλεγμένους wireless routers Netgear να αποκαλύψει ευαίσθητες πληροφορίες και ακόμη και να δώσoυν στον εισβολέα τη δυνατότητα απομακρυσμένης εκτέλεσης κώδικα.

Μετά την υπεύθυνη αποκάλυψη στο KCodes στις 20 Σεπτεμβρίου 2021, η εταιρεία της Ταϊβάν εξέδωσε μια ενημέρωση κώδικα σε όλους τους προμηθευτές στις 19 Νοεμβρίου, ενώ αργότερα η Netgear κυκλοφόρησε ενημερώσεις υλικολογισμικού που περιέχουν διορθώσεις για την ευπάθεια.

Η SentinelOne απέφυγε να δημοσιεύσει έναν κωδικό απόδειξης ιδέας (PoC) λόγω του γεγονότος ότι άλλοι προμηθευτές βρίσκονται ακόμη στη διαδικασία αποστολής ενημερώσεων. Ωστόσο, η εταιρεία κυβερνοασφάλειας προειδοποίησε την πιθανότητα εμφάνισης ενός exploit στη φύση παρά την τεχνική πολυπλοκότητα που συνεπάγεται, καθιστώντας επιτακτική την εφαρμογή των επιδιορθώσεων από τους χρήστες για τον μετριασμό τυχόν πιθανού κινδύνου.

«Δεδομένου ότι αυτή η ευπάθεια βρίσκεται σε ένα στοιχείο τρίτου κατασκευαστή με άδεια χρήσης σε διάφορους προμηθευτές δρομολογητών, ο μόνος τρόπος για να το διορθώσετε είναι να ενημερώσετε το υλικολογισμικό του router σας, εάν υπάρχει διαθέσιμη ενημέρωση», δήλωσε ο ερευνητής Max Van Amerongen. “Είναι σημαντικό να ελέγξετε ότι το router σας δεν είναι μοντέλο end-of-life, καθώς είναι απίθανο να λάβετε ενημέρωση για αυτήν την ευπάθεια.”