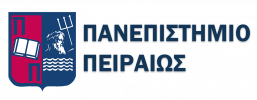

Η κορυφαία υπηρεσία επιβολής του νόμου και αντικατασκοπείας της Ουκρανίας αποκάλυψε την Πέμπτη τις πραγματικές ταυτότητες πέντε ατόμων που φέρεται να εμπλέκονται σε κυβερνοεπιθέσεις που αποδίδονται σε μια ομάδα κυβερνοκατασκοπείας με το όνομα Gamaredon, που συνδέει τα μέλη με την Ομοσπονδιακή Υπηρεσία Ασφαλείας της Ρωσίας (FSB).

Αποκαλώντας την ομάδα χάκερ ως «ένα ειδικό έργο της FSB, που στόχευε συγκεκριμένα την Ουκρανία», η Υπηρεσία Ασφαλείας της Ουκρανίας (SSU) είπε ότι οι δράστες «είναι αξιωματικοί της «Κριμαίας» FSB και προδότες που αυτομόλησαν στον εχθρό κατά τη διάρκεια της κατοχής της χερσονήσου στο 2014.”

Τα ονόματα των πέντε ατόμων που η SSU ισχυρίζεται ότι αποτελούν μέρος της μυστικής επιχείρησης είναι οι Sklianko Oleksandr Mykolaiovych, Chernykh Mykola Serhiiovych, Starchenko Anton Oleksandrovych, Miroshnychenko Oleksandr Valeriiovych και Sushchenko Oleh Oleksandrovych.

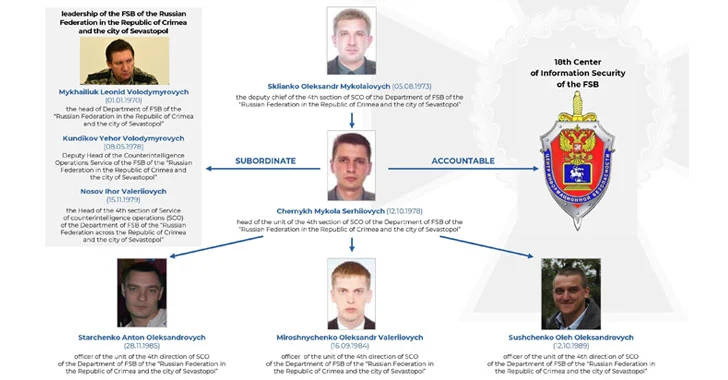

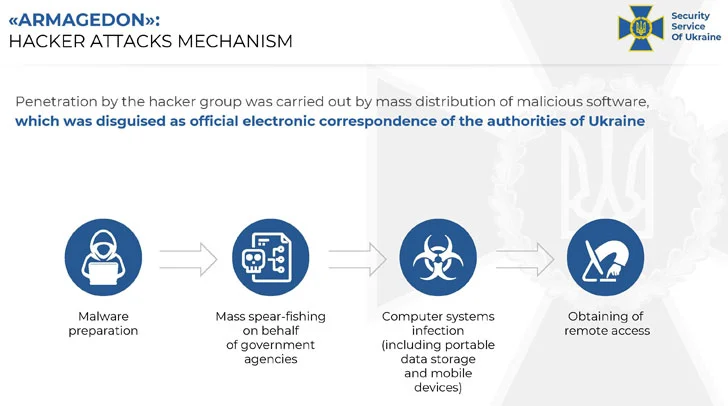

Από την ίδρυσή του το 2013, ο συνδεδεμένος με τη Ρωσία όμιλος Gamaredon (γνωστός και ως Primitive Bear, Armageddon, Winterflounder ή Iron Tilden) είναι υπεύθυνος για μια σειρά από κακόβουλες εκστρατείες phishing, που στοχεύουν κυρίως σε ουκρανικά ιδρύματα, με στόχο τη συλλογή απόρρητων πληροφοριών από «μολυσμένα» συστήματα Windows για γεωπολιτικά κέρδη.

Ο παράγοντας απειλής πιστεύεται ότι έχει πραγματοποιήσει τουλάχιστον 5.000 κυβερνοεπιθέσεις εναντίον δημόσιων αρχών και κρίσιμων υποδομών που βρίσκονται στη χώρα καθώς επιχείρησε να μολύνει περισσότερα από 1.500 κυβερνητικά συστήματα υπολογιστών, με τις περισσότερες επιθέσεις να απευθύνονται σε υπηρεσίες ασφάλειας, άμυνας και επιβολής του νόμου για να αποκτήσουν ευαίσθητες πληροφορίες.

«Σε αντίθεση με άλλες ομάδες APT, η ομάδα Gamaredon φαίνεται να μην κάνει καμία προσπάθεια να παραμείνει κάτω από το ραντάρ», σημείωσε η σλοβακική εταιρεία κυβερνοασφάλειας ESET σε μια ανάλυση που δημοσιεύθηκε τον Ιούνιο του 2020. «Αν και τα εργαλεία τους έχουν την ικανότητα να κατεβάζουν και να εκτελούν αυθαίρετα δυαδικά αρχεία που θα μπορούσαν να είναι πολύ πιο κρυφά, φαίνεται ότι ο κύριος στόχος αυτής της ομάδας είναι να εξαπλωθεί όσο το δυνατόν πιο μακριά και γρήγορα στο δίκτυο του στόχου τους, ενώ προσπαθεί να εκμεταλλευτεί δεδομένα».

Εκτός από τη μεγάλη εξάρτησή του από τις τακτικές κοινωνικής μηχανικής ως φορέα εισβολής, το Gamaredon είναι γνωστό ότι έχει επενδύσει σε μια σειρά εργαλείων για scything μέσω των αμυντικών συστημάτων των οργανισμών που κωδικοποιούνται σε μια ποικιλία γλωσσών προγραμματισμού όπως VBScript, VBA Script, C#, C++, καθώς και χρήση κελύφους εντολών CMD, PowerShell και .NET.

«Οι δραστηριότητες της ομάδας χαρακτηρίζονται από παρεμβατικότητα και θράσος», επεσήμανε το πρακτορείο σε τεχνική έκθεση.

Το κυριότερο μεταξύ του οπλοστασίου κακόβουλου λογισμικού του είναι ένα αρθρωτό εργαλείο απομακρυσμένης διαχείρισης που ονομάζεται Pterodo (γνωστός και ως Pteranodon) που συνοδεύεται από δυνατότητες απομακρυσμένης πρόσβασης, καταγραφή πατήματος πλήκτρων, δυνατότητα λήψης στιγμιότυπων οθόνης, πρόσβασης στο μικρόφωνο και επίσης λήψης πρόσθετων μονάδων από έναν απομακρυσμένο διακομιστή. Επίσης χρησιμοποιείται ένα πρόγραμμα κλοπής αρχείων που βασίζεται σε .NET που έχει σχεδιαστεί για τη συλλογή αρχείων με τις ακόλουθες επεκτάσεις: *.doc, *.docx, *.xls, *.rtf, *.odt, *.txt, *.jpg, και *.pdf.

Ένα τρίτο εργαλείο αφορά ένα κακόβουλο ωφέλιμο φορτίο που έχει σχεδιαστεί για να διανέμει το κακόβουλο λογισμικό μέσω συνδεδεμένων αφαιρούμενων μέσων και επιπροσθέτως για τη συλλογή και siphoning δεδομένων που είναι αποθηκευμένα σε αυτές τις συσκευές.

«Η SSU λαμβάνει συνεχώς μέτρα για να περιορίσει και να εξουδετερώσει την κυβερνοεπίθεση της Ρωσίας κατά της Ουκρανίας», ανέφερε το πρακτορείο. «Ιδρυθείσα ως μονάδα του λεγόμενου «Γραφείου FSB της Ρωσίας στη Δημοκρατία της Κριμαίας και στην πόλη της Σεβαστούπολης», αυτή η ομάδα ατόμων λειτουργούσε ως φυλάκιο […] από το 2014 απειλώντας σκόπιμα την εύρυθμη λειτουργία των κρατικών οργάνων και υποδομές της Ουκρανίας».