Κυβέρνηση, διπλωματικές οντότητες, στρατιωτικοί οργανισμοί, δικηγορικά γραφεία και χρηματοπιστωτικά ιδρύματα που βρίσκονται κυρίως στη Μέση Ανατολή έχουν στοχοποιηθεί ως μέρος μιας εκστρατείας κρυφού κακόβουλου λογισμικού ήδη από το 2019 χρησιμοποιώντας κακόβουλα έγγραφα Microsoft Excel και Word.

Η ρωσική εταιρεία κυβερνοασφάλειας Kaspersky απέδωσε τις επιθέσεις με μεγάλη αυτοπεποίθηση σε έναν παράγοντα απειλών που ονομάζεται WIRTE, προσθέτοντας ότι οι εισβολείς επιτέθηκαν με “MS Excel droppers που χρησιμοποιούν κρυφά υπολογιστικά φύλλα και μακροεντολές VBA ως πρώτο στάδιο επίθεσης”, το οποίο είναι ένα σενάριο Visual Basic (VBS) με λειτουργικότητα για τη συγκέντρωση πληροφοριών συστήματος και την εκτέλεση αυθαίρετου κώδικα που αποστέλλεται από τους εισβολείς στο μολυσμένο μηχάνημα.

Μια ανάλυση της εκστρατείας καθώς και των εργαλείων και των μεθόδων που χρησιμοποίησαν οι εισβολείς οδήγησε επίσης τους ερευνητές στο συμπέρασμα με χαμηλή σιγουριά ότι η ομάδα WIRTE έχει διασυνδέσεις με μια άλλη κολεκτίβα με πολιτικά κίνητρα που ονομάζεται Gaza Cybergang. Οι πληγείσες οντότητες εξαπλώνονται σε όλη την Αρμενία, την Κύπρο, την Αίγυπτο, την Ιορδανία, τον Λίβανο, την Παλαιστίνη, τη Συρία και την Τουρκία.

“Οι χειριστές WIRTE χρησιμοποιούν απλά και μάλλον κοινά TTP που τους επέτρεψαν να παραμείνουν απαρατήρητοι για μεγάλο χρονικό διάστημα”, δήλωσε ο ερευνητής της Kaspersky, Maher Yamout. “Αυτή η ύποπτη υποομάδα της Gaza Cybergang χρησιμοποίησε απλές αλλά αποτελεσματικές μεθόδους για να μολύνει τα θύματά της με καλύτερο OpSec από τους ύποπτους ομολόγους της.”

Η αλληλουχία μόλυνσης που παρατηρείται από την Kaspersky περιλαμβάνει παραπλανητικά έγγραφα του Microsoft Office που αναπτύσσουν τη δέσμη ενεργειών Visual Basic (VBS), τα οποία πιθανώς παραδίδονται μέσω ηλεκτρονικών μηνυμάτων ηλεκτρονικού ψαρέματος (spear-phishing) που υποτίθεται ότι σχετίζονται με παλαιστινιακά θέματα και άλλα μοντέρνα θέματα που είναι προσαρμοσμένα στα στοχευμένα θύματα.

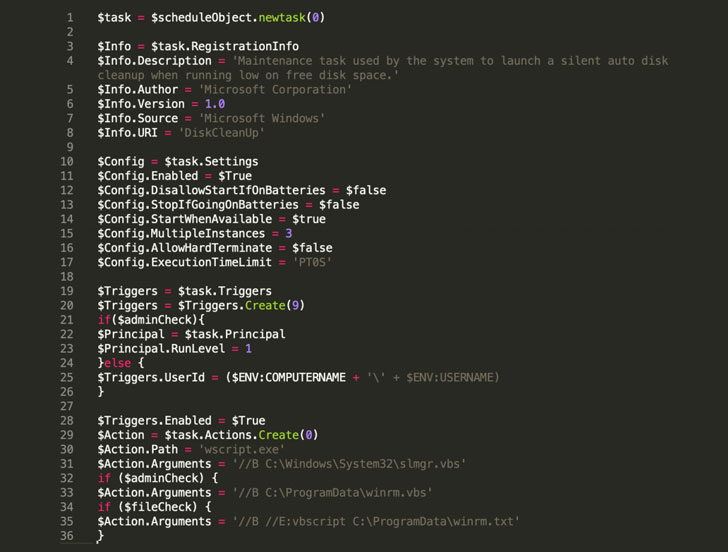

Τα droppers του Excel, από την πλευρά τους, είναι προγραμματισμένα να εκτελούν κακόβουλες μακροεντολές για λήψη και εγκατάσταση ενός εμφυτεύματος επόμενου σταδίου που ονομάζεται Ferocious στις συσκευές των παραληπτών, ενώ τα droppers του Word χρησιμοποιούν μακροεντολές VBA για λήψη του ίδιου κακόβουλου λογισμικού. Αποτελούμενο από σενάρια VBS και PowerShell, το σταγονόμετρο Ferocious αξιοποιεί μια τεχνική που ονομάζεται COM hijacking (LotL) για να επιτύχει επιμονή και ενεργοποιεί την εκτέλεση ενός σεναρίου PowerShell που ονομάζεται LitePower.

Αυτό το LitePower, ένα σενάριο PowerShell, λειτουργεί ως πρόγραμμα λήψης και δευτερεύον σταδιακό πρόγραμμα που συνδέεται με απομακρυσμένους διακομιστές εντολών και ελέγχου που βρίσκονται στην Ουκρανία και την Εσθονία — μερικοί από τους οποίους χρονολογούνται από τον Δεκέμβριο του 2019 — και αναμένει περαιτέρω εντολές που θα μπορούσαν να οδηγήσουν στην ανάπτυξη πρόσθετο κακόβουλο λογισμικό στα παραβιασμένα συστήματα.

“Η WIRTE τροποποίησε το σύνολο εργαλείων της και τον τρόπο λειτουργίας τους για να παραμείνει κρυφό για μεγαλύτερο χρονικό διάστημα. Οι τεχνικές Living-off-the-land (LotL) είναι μια ενδιαφέρουσα νέα προσθήκη στα TTP τους”, δήλωσε ο Yamout. “Η χρήση κακόβουλου λογισμικού ερμηνευμένης γλώσσας όπως τα σενάρια VBS και PowerShell, σε αντίθεση με τις άλλες υποομάδες Gaza Cybergang, προσθέτει ευελιξία για την ενημέρωση του συνόλου εργαλείων τους και την αποφυγή στατικών ελέγχων ανίχνευσης.”