Βιομηχανικοί και κυβερνητικοί οργανισμοί, συμπεριλαμβανομένων επιχειρήσεων του στρατιωτικού-βιομηχανικού συγκροτήματος και ερευνητικών εργαστηρίων, είναι οι στόχοι ενός νέου botnet κακόβουλου λογισμικού που ονομάζεται PseudoManyscrypt που έχει μολύνει περίπου 35.000 υπολογιστές με Windows μόνο φέτος.

Το όνομα προέρχεται από τις ομοιότητές του με το κακόβουλο λογισμικό Manuscrypt, το οποίο αποτελεί μέρος του συνόλου εργαλείων επίθεσης της ομάδας Lazarus APT, είπαν οι ερευνητές της Kaspersky, χαρακτηρίζοντας την επιχείρηση ως “εκστρατεία επίθεσης spyware μαζικής κλίμακας”. Η ρωσική εταιρεία κυβερνοασφάλειας είπε ότι εντόπισε για πρώτη φορά τη σειρά εισβολών τον Ιούνιο του 2021.

Τουλάχιστον το 7,2% όλων των υπολογιστών που δέχονται επίθεση από κακόβουλο λογισμικό αποτελούν μέρος των συστημάτων βιομηχανικού ελέγχου (ICS) που χρησιμοποιούνται από οργανισμούς στους τομείς της μηχανικής, του αυτοματισμού κτιρίων, της ενέργειας, της κατασκευής, των κατασκευών, των υπηρεσιών κοινής ωφελείας και της διαχείρισης νερού που βρίσκονται κυρίως στην Ινδία, το Βιετνάμ και τη Ρωσία. Περίπου το ένα τρίτο (29,4%) των υπολογιστών που δεν είναι ICS βρίσκονται στη Ρωσία (10,1%), στην Ινδία (10%) και στη Βραζιλία (9,3%).

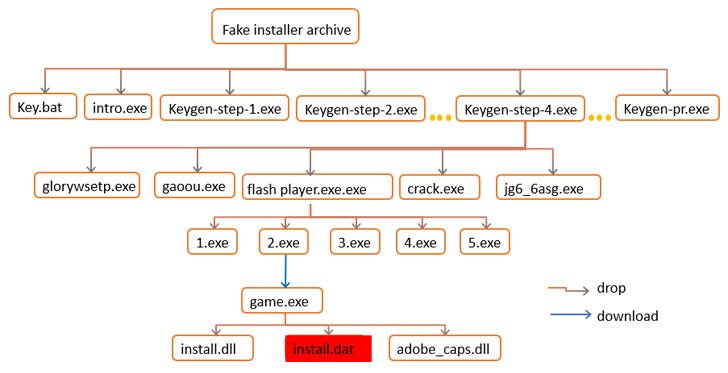

“Ο φορτωτής PseudoManuscrypt εισέρχεται στα συστήματα χρηστών μέσω μιας πλατφόρμας MaaS που διανέμει κακόβουλο λογισμικό σε αρχεία εγκατάστασης πειρατικού λογισμικού”, δήλωσε η ομάδα του Kaspersky ICS CERT. “Μια συγκεκριμένη περίπτωση της διανομής του προγράμματος λήψης PseudoManuscrypt είναι η εγκατάστασή του μέσω του botnet Glupteba.”

Συμπτωματικά, οι δραστηριότητες της Glupteba δέχθηκαν επίσης σημαντικό πλήγμα αφού η Google νωρίτερα αποκάλυψε ότι ενήργησε για να διαλύσει την υποδομή του botnet και ακολούθησε δικαστική διαμάχη εναντίον δύο Ρώσων υπηκόων, οι οποίοι φέρεται να διαχειρίστηκαν το κακόβουλο λογισμικό μαζί με άλλα 15 άτομα που δεν κατονομάζονται.

Μεταξύ των σπασμένων προγραμμάτων εγκατάστασης που χρησιμοποιούνται για την τροφοδοσία του botnet είναι τα Windows 10, το Microsoft Office, το Adobe Acrobat, το Garmin, το Call of Duty, το SolarWinds Engineer’s Toolset, ακόμη και το antivirus από ιούς της ίδιας της Kaspersky. Οι εγκαταστάσεις πειρατικού λογισμικού οδηγούνται από μια μέθοδο που ονομάζεται search poisoning, στην οποία οι εισβολείς δημιουργούν κακόβουλους ιστότοπους και χρησιμοποιούν τακτικές βελτιστοποίησης μηχανών αναζήτησης (SEO) για να τους κάνουν να εμφανίζονται ευδιάκριτα στα αποτελέσματα αναζήτησης.

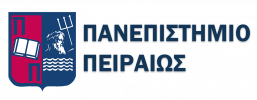

Μόλις εγκατασταθεί, το PseudoManuscrypt έρχεται με μια σειρά από παρεμβατικές δυνατότητες που επιτρέπει στους εισβολείς να ελέγχουν πλήρως το μολυσμένο σύστημα. Αυτό περιλαμβάνει την απενεργοποίηση λύσεων προστασίας από ιούς, την κλοπή δεδομένων σύνδεσης VPN, την καταγραφή πληκτρολογήσεων, την εγγραφή ήχου, τη λήψη στιγμιότυπων οθόνης και βίντεο της οθόνης και την υποκλοπή δεδομένων που είναι αποθηκευμένα στο πρόχειρο.

Η Kaspersky σημείωσε ότι έχει εντοπίσει 100 διαφορετικές εκδόσεις του φορτωτή PseudoManuscrypt, με τις πρώτες δοκιμαστικές παραλλαγές να χρονολογούνται από τις 27 Μαρτίου 2021. Τα στοιχεία του trojan έχουν δανειστεί από κακόβουλο λογισμικό εμπορευμάτων όπως το Fabookie και μια βιβλιοθήκη πρωτοκόλλου KCP που χρησιμοποιείται από την China-bas ομάδα για την αποστολή δεδομένων πίσω στους διακομιστές εντολών και ελέγχου (C2) των εισβολέων.

Τα δείγματα κακόβουλου λογισμικού που αναλύθηκαν από το ICS CERT περιείχαν επίσης σχόλια γραμμένα στα Κινέζικα και βρέθηκαν στα Κινέζικα ως η προτιμώμενη γλώσσα κατά τη σύνδεση στον διακομιστή C2, αλλά αυτές οι ενδείξεις από μόνες τους ήταν ασαφείς για να γίνει μια αξιολόγηση σχετικά με τους χειριστές του κακόβουλου λογισμικού ή την προέλευσή τους. Επίσης ασαφείς είναι οι απώτεροι στόχοι της εκστρατείας, εγείροντας ερωτήματα σχετικά με το εάν οι επιθέσεις έχουν οικονομικά κίνητρα ή υποστηρίζονται από το κράτος.

«Ο μεγάλος αριθμός υπολογιστών μηχανικής που δέχθηκαν επίθεση, συμπεριλαμβανομένων συστημάτων που χρησιμοποιούνται για τρισδιάστατη και φυσική μοντελοποίηση, η ανάπτυξη και χρήση ψηφιακών διδύμων εγείρει το ζήτημα της βιομηχανικής κατασκοπείας ως έναν από τους πιθανούς στόχους της εκστρατείας», ανέφεραν οι ερευνητές.