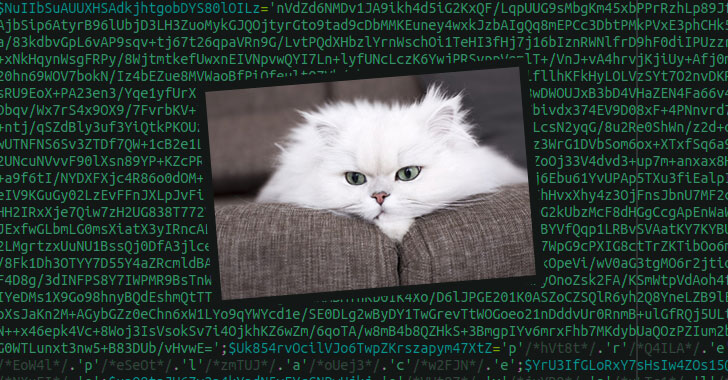

Magecart Hackers αποκρύπτουν κλεμμένα δεδομένα πιστωτικών καρτών σε εικόνες για αποφυγή Evasive Exfiltration

Οι χάκερς που ανήκουν στην ομάδα Magecart χρησιμοποιούν μια νέα τεχνική απόκρυψης του κώδικα κακόβουλου λογισμικού στα μπλοκ σχολίων και κωδικοποίηση κλεμμένων δεδομένων πιστωτικών καρτών σε εικόνες και άλλα αρχεία που φιλοξενούνται στον διακομιστή, δείχνοντας για άλλη μια φορά πώς οι εισβολείς βελτιώνουν συνεχώς τους τρόπους με τους οποίους επιτίθενται προκειμένου να «μολύνουν» τον στόχο αλλά και για να μην εντοπίζονται.

“Μία τακτική που χρησιμοποιούν μερικοί χάκερς της Magecart είναι η απόρριψη στοιχείων swiped πιστωτικών καρτών σε αρχεία εικόνας στον διακομιστή για να αποφευχθεί η υποψία”, ανέφερε ο αναλυτής της Sucuri Security, Ben Martin. “Αυτά μπορούν να ληφθούν αργότερα χρησιμοποιώντας ένα απλό αίτημα GET σε μεταγενέστερη ημερομηνία.”

Το Magecart είναι ο όρος ομπρέλα που δίνεται σε πολλές ομάδες εγκληματιών στον κυβερνοχώρο που στοχεύουν ιστότοπους ηλεκτρονικού εμπορίου με στόχο τη κλοπή πιστωτικών καρτών μολύνοντας με JavaScript ενώ στη συνέχεια τις πουλούν στη μαύρη αγορά.

Ο Sucuri απέδωσε την επίθεση στο Magecart Group 7 με βάση τα overlaps στις τακτικές, τις τεχνικές και τις διαδικασίες (TTP) που υιοθέτησαν οι χάκερς.

Σε μια περίπτωση μόλυνσης εμπορικού ηλεκτρονικού ιστότοπου Magento που διερευνήθηκε από την εταιρεία ασφαλείας που ανήκει στο GoDaddy, διαπιστώθηκε ότι το skimmer εισήχθη σε ένα από τα αρχεία PHP που εμπλέκονται στη διαδικασία ολοκλήρωσης αγοράς με τη μορφή μιας συμπιεσμένης συμβολοσειράς με κωδικοποίηση Base64.

Επιπλέον, για να καλύψει περαιτέρω την παρουσία κακόβουλου κώδικα στο αρχείο PHP, λέγεται ότι χρησιμοποίησαν μια τεχνική που ονομάζεται συνένωση όπου ο κώδικας συνδυάστηκε με πρόσθετα κομμάτια σχολίων που “δεν κάνουν κάτι αλλά προσθέτουν ένα στρώμα θόλωσης, καθιστώντας πιο δύσκολο να εντοπιστούν. “

Τελικά, ο στόχος των επιθέσεων είναι να καταγράψει τα στοιχεία των πιστωτικών καρτών σε πραγματικό χρόνο, στον παραβιασμένο ιστότοπο, τα οποία στη συνέχεια αποθηκεύονται σε ένα ψεύτικο αρχείο (.CSS) στον διακομιστή και γίνονται download στο τερματικό του χάκερ με ένα αίτημα GET.