Τέσσερα διαφορετικά malicious frameworks που σχεδιάστηκαν για να επιτίθενται σε δίκτυα με air-gapp εντοπίστηκαν μόνο το πρώτο εξάμηνο του 2020, ανεβάζοντας τον συνολικό αριθμό τέτοιων εργαλείων σε 17 και προσφέροντας στους επιτιθέμενους έναν δρόμο για να κατασκοπεύουν στον κυβερνοχώρο και να αντλούν απόρρητες πληροφορίες

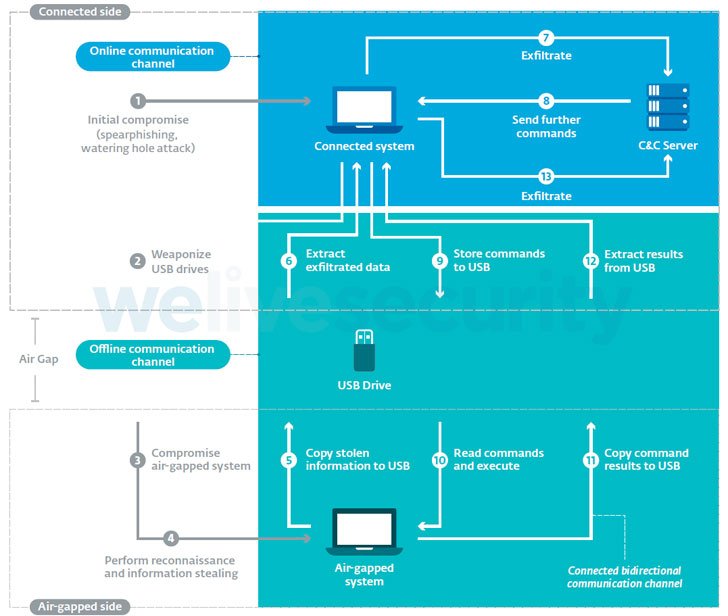

“Όλα τα frameworks έχουν σχεδιαστεί για να εκτελούν κάποια μορφή κατασκοπείας, [και] όλα τα frameworks χρησιμοποιούσαν μονάδες USB ως φυσικό μέσο μετάδοσης για τη μεταφορά δεδομένων μέσα και έξω από τα στοχευμένα δίκτυα με air-gap “, ανέφερεαν οι ερευνητές της ESET Alexis Dorais-Joncas και Facundo Muñoz σε μια ολοκληρωμένη μελέτη των framework.

Το Air-gapping είναι ένα μέτρο ασφάλειας δικτύου που έχει σχεδιαστεί για να αποτρέπει τη μη εξουσιοδοτημένη πρόσβαση σε συστήματα απομονώνοντάς τα φυσικά από άλλα μη ασφαλή δίκτυα, συμπεριλαμβανομένων των τοπικών δικτύων και του δημόσιου διαδικτύου. Αυτό σημαίνει επίσης ότι ο μόνος τρόπος μεταφοράς δεδομένων είναι συνδέοντας μια φυσική συσκευή σε αυτά, όπως μονάδες USB ή εξωτερικούς σκληρούς δίσκους.

Δεδομένου ότι ο μηχανισμός είναι ένας από τους πιο συνηθισμένους τρόπους προστασίας του SCADA και των συστημάτων βιομηχανικού ελέγχου (ICS), οι ομάδες APT που συνήθως χρηματοδοτούνται ή αποτελούν μέρος των προσπαθειών του έθνους-κράτους στρέφουν όλο και περισσότερο το βλέμμα τους στην κρίσιμη υποδομή με την ελπίδα να διεισδύσουν στον air-gap του δικτύου με malware λογισμικό για την επίτευξη των στόχων ενδιαφέροντος.

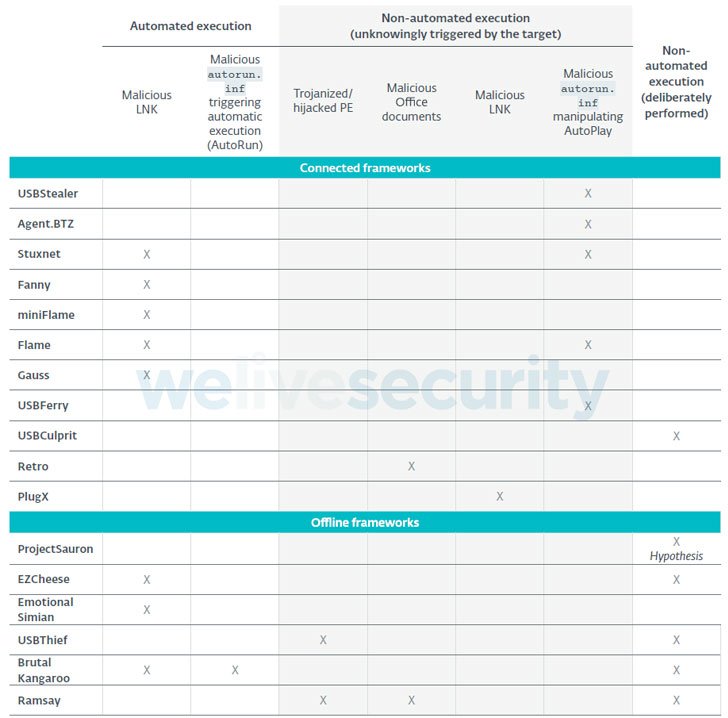

Κατασκευασμένο κυρίως για να επιτίθεται σε λειτουργικά συστήματα που βασίζονται σε Windows, η σλοβακική εταιρεία κυβερνοασφάλειας είπε ότι όχι λιγότερο από το 75% όλων των πλαισίων βρέθηκε ότι αξιοποιεί κακόβουλα αρχεία LNK ή AutoRun σε μονάδες USB είτε για να πραγματοποιήσει τον αρχικό συμβιβασμό του συστήματος air-gapped είτε να κινηθεί πλευρικά εντός του δικτύου με air-gapping.

Μερικά πλαίσια που έχουν αποδοθεί σε γνωστούς παράγοντες απειλών είναι τα εξής:

- Retro (DarkHotel aka APT-C-06 or Dubnium)

- Ramsay (DarkHotel)

- USBStealer (APT28 aka Sednit, Sofacy, or Fancy Bear)

- USBFerry (Tropic Trooper aka APT23 or Pirate Panda)

- Fanny (Equation Group)

- USBCulprit (Goblin Panda aka Hellsing or Cycldek)

- PlugX (Mustang Panda), and

- Agent.BTZ (Turla Group)

«Όλα τα frameworks έχουν επινοήσει τους δικούς τους τρόπους, αλλά όλα έχουν ένα κοινό χαρακτηριστικό: χωρίς εξαίρεση, όλα χρησιμοποιούσαν οπλισμένες μονάδες USB», εξήγησαν οι ερευνητές. “Η κύρια διαφορά μεταξύ συνδεδεμένων και εκτός σύνδεσης framework είναι ο τρόπος με τον οποίο η μονάδα οπλίζεται αρχικά.”

Ενώ τα συνδεδεμένα frameworks λειτουργούν αναπτύσσοντας ένα κακόβουλο στοιχείο στο συνδεδεμένο σύστημα που παρακολουθεί την εισαγωγή νέων μονάδων USB και τοποθετεί αυτόματα τον κωδικό επίθεσης που απαιτείται για να τεθεί σε κίνδυνο το σύστημα με air-gap, τα πλαίσια εκτός σύνδεσης όπως το Brutal Kangaroo, το EZCheese και το ProjectSauron βασίζονται στους εισβολείς μολύνουν σκόπιμα τις δικές τους μονάδες USB για να παρακάμψουν το στοχευμένο μηχάνημα.

Ως προφυλάξεις, συνιστάται στους οργανισμούς με κρίσιμα συστήματα πληροφοριών και ευαίσθητες πληροφορίες να αποτρέπουν την άμεση πρόσβαση email σε συνδεδεμένα συστήματα, να απενεργοποιούν τις θύρες USB και να απολυμαίνουν τις μονάδες USB, να περιορίζουν την εκτέλεση αρχείων σε αφαιρούμενες μονάδες και να πραγματοποιούν περιοδική ανάλυση συστημάτων με διάκενο αέρα για τυχόν σημάδια ύποπτης δραστηριότητας.

“Η διατήρηση ενός συστήματος με πλήρες air-gap συνοδεύεται από τα πλεονεκτήματα της πρόσθετης προστασίας”, δήλωσε ο Dorais-Joncas. «Όμως, όπως και όλοι οι άλλοι μηχανισμοί ασφαλείας, το air-gap δεν είναι μια ασημένια σφαίρα και δεν εμποδίζει τους κακόβουλους παράγοντες να λεηλατήσουν απαρχαιωμένα συστήματα ή κακές συνήθειες των εργαζομένων».