Η Cisco Systems κυκλοφόρησε ενημερώσεις ασφαλείας για την αντιμετώπιση τρωτών σημείων σε πολλά προϊόντα Cisco που θα μπορούσαν να εκμεταλλευτεί ένας εισβολέας για να συνδεθεί ως χρήστης root και να αναλάβει τον έλεγχο των ευάλωτων συστημάτων.

Η Ευπάθεια παρακολουθείται ως CVE-2021-40119 και έχει βαθμολογηθεί με 9,8 σε σοβαρότητα από το μέγιστο 10 στο σύστημα βαθμολόγησης CVSS η οποία προέρχεται από μια αδυναμία στον μηχανισμό ελέγχου ταυτότητας SSH της Cisco Policy Suite.

“Ένας εισβολέας θα μπορούσε να εκμεταλλευτεί αυτή την ευπάθεια και να συνδεθεί σε μια επηρεασμένη συσκευή μέσω SSH”, εξήγησε ο επικεφαλής δικτύωσης σε μια συμβουλευτική, προσθέτοντας “Μια επιτυχημένη εκμετάλλευση θα μπορούσε να επιτρέψει στον εισβολέα να συνδεθεί σε ένα επηρεαζόμενο σύστημα ως χρήστης root.” Η Cisco είπε ότι το σφάλμα ανακαλύφθηκε κατά τη διάρκεια δοκιμών εσωτερικής ασφάλειας.

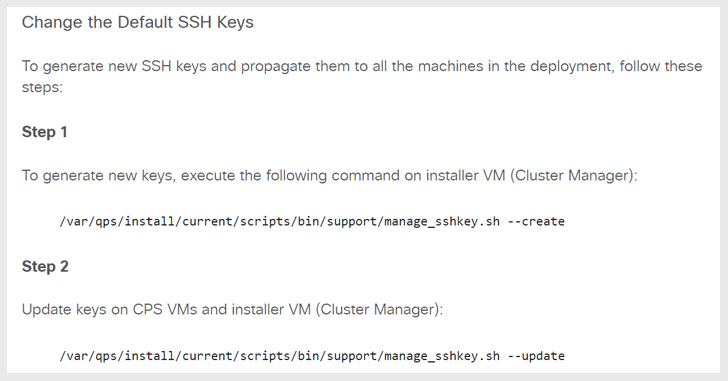

Οι εκδόσεις Cisco Policy Suite 21.2.0 όπως και οι νεότερες θα δημιουργήσουν επίσης αυτόματα νέα κλειδιά SSH κατά την εγκατάσταση, ενώ θα απαιτείται μη αυτόματη διαδικασία για την αλλαγή των προεπιλεγμένων κλειδιών SSH για συσκευές που αναβαθμίζονται από την έκδοση 21.1.0.

Επίσης, η Cisco αντιμετωπίζει πολλά κρίσιμα τρωτά σημεία που επηρεάζουν τη διεπαφή διαχείρισης που βασίζεται στον ιστό του τερματικού οπτικού δικτύου (ONT) της σειράς Cisco Catalyst Passive Optical Network (PON) που θα μπορούσαν να επιτρέψουν σε έναν μη ελεγμένο, απομακρυσμένο εισβολέα να συνδεθεί χρησιμοποιώντας έναν debugging λογαριασμό εντοπισμού σφαλμάτων που υπάρχει στη συσκευή και να αναλάβει τον έλεγχο, να εκτελέσει μια ακολουθία εντολών και να τροποποιήσει τη διαμόρφωση της συσκευής.

Τα τρωτά σημεία επηρεάζουν τις ακόλουθες συσκευές:

- Catalyst PON Switch CGP-ONT-1P

- Catalyst PON Switch CGP-ONT-4P

- Catalyst PON Switch CGP-ONT-4PV

- Catalyst PON Switch CGP-ONT-4PVC

- Catalyst PON Switch CGP-ONT-4TVCW

Ο Marco Wiorek της Hotzone GmbH έχει πιστωθεί με την αναφορά των τριών σημείων ευπάθειας στα οποία έχουν εκχωρηθεί τα αναγνωριστικά CVE-2021-34795 (βαθμολογία CVSS: 10,0), CVE-2021-40113 (βαθμολογία CVSS: 10,0) και CVE-202 Βαθμολογία CVSS: 8,6).

Τέλος, η Cisco έχει αποκαταστήσει δύο ακόμη ελαττώματα υψηλής σοβαρότητας Cisco Small Business Series Switches και Cisco AsyncOS που θα μπορούσαν να επιτρέψουν σε μη εξουσιοδοτημένους, απομακρυσμένους χρήστες να αποκτήσουν μη εξουσιοδοτημένη πρόσβαση στη διεπαφή διαχείρισης που βασίζεται στον ιστό των μεταγωγέων και να προβούν σε denial of service (DoS ) επίθεση:

- CVE-2021-34739 (CVSS score: 8.1) – Cisco Small Business Series Switches session credentials replay vulnerability

- CVE-2021-34741 (CVSS score: 7.5) – Cisco Email Security Appliance (ESA) denial of service vulnerability